GitLab技术贴|极狐GitLab CI/CD SSHKEY Mask的几种方式

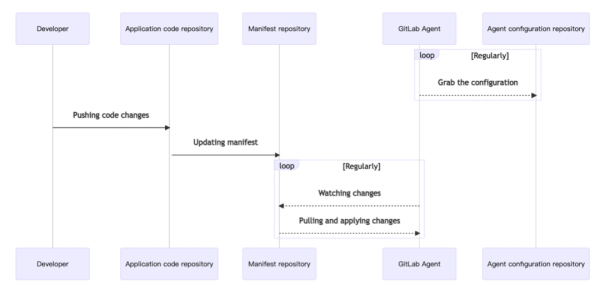

使用极狐GitLab CI/CD,在部署方面,主要有两种方式:

一:部署到K8S集群

Push模式:流水线通过kubectl执行命令部署,这需要把K8S的权限给流水线,存在安全风险。

Pull模式:使用极狐GitLab Agent for Kubernetes或ArgoCD,通过GitOps的方式“监听”极狐GitLab的变化,触发部署。

二、部署到服务器

目前仍有不少企业因为行业性质或者场景所限,没有使用K8S等云原生技术,还在采用传统的服务器方式进行部署。一般使用ssh、scp、rsync等命令部署到服务器。极狐GitLab也提供了基于SSH keys的部署。详见:Using SSH keys with JiHuGitLab CI/CD。

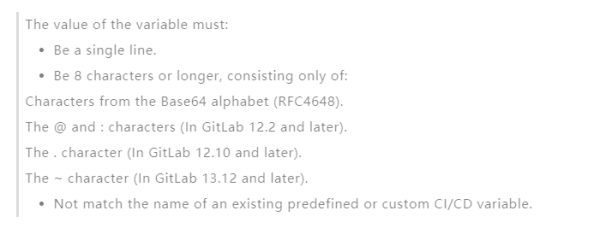

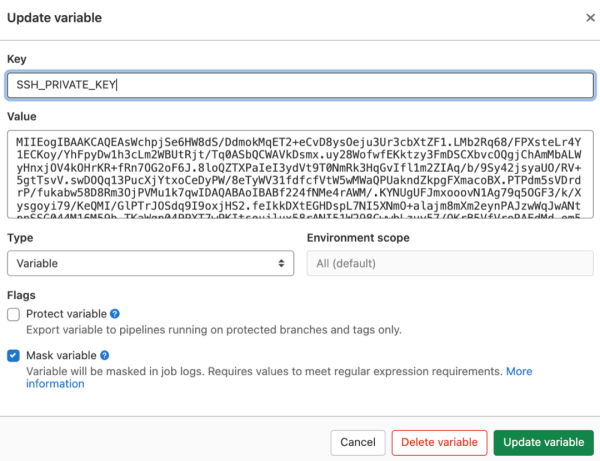

需要说明的是,如果是使用专用的编译机进行编译构建,然后部署到指定的服务器,只需要实现编译机和部署服务器的免密SSH登陆即可,相对简单。但如果使用容器进行编译构建,然后部署到服务器,就需要按照上面文档中提到的,配合极狐GitLab CI/CD环境变量,将SSH_PRIVATE_KEY等变量存储到极狐GitLab Project、Group或Instance中,实现复用。且可以通过极狐GitLab CI/CD环境变量的Mask设置,掩藏这些变量在CI/CD日志中的显示。详见:极狐GitLab CI/CD variables。

但遗憾的是Mask功能目前是有限制的,对于SSH_PRIVATE_KEY这种多行的变量无法直接使用Mask功能。这样开发人员就可以在.gitlab-cti.yml文件的脚本中执行echo $SSH_PRIVATE_KEY,在流水线的日志中输出SSH Keys,存在密钥泄露风险。

这个问题在极狐GitLab的Issue上挂了有一年多 ,看样子短时间没法解决。有没有其他方式Mask SSH_PRIVATE_KEY?于是我们进行了下面几种方案尝试。

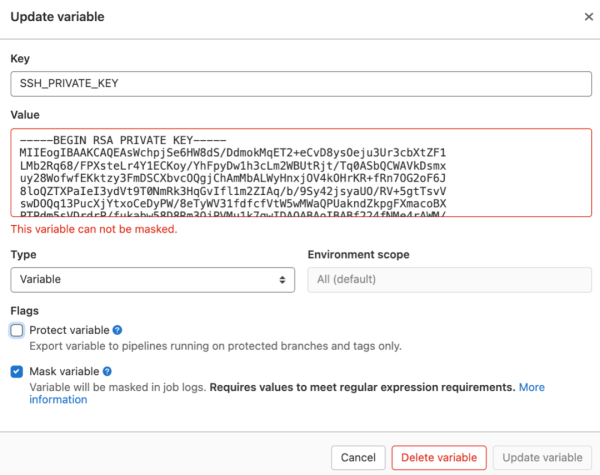

方案尝试一:编码存储

SSH Keys不能直接Mask,但Mask的要求里面是支持Base64的。所以把SSH Keys先用Base64编码,存到CI/CD环境变量中,这样就可以Mask了,然后在.gitlab-ci.yml中解码,就可以在不影响功能的前提下实现效果。看看操作步骤:

•Base64编码SSH_PRIVATE_KEY

#输入示例

echo"-----BEGINRSAPRIVATEKEY-----

MIIEogIBAAKCAQEAsWchpjSe6HW8dS/DdmokMqET2+eCvD8ysOeju3Ur3cbXtZF1

*****

pbPfj6i+faMGc1wbP+Svh8P5bcWTJZvZcP87D/HRmSFz6xcT014=

-----ENDRSAPRIVATEKEY-----"|base64

#输出示例:Base64编码

LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBc1djaHBqU2U2SFc4ZFMvRG

*****

cjRzNmVjY25ZRUZxb1NSTGVNU2xMb1ZreU5VZEpQUjJRa1djQzRkVDVQZwpwYlBmajZpK2ZhTUdjMXdiUCtTdmg4UDViY1dUSlp2WmNQODdEL0hSbVNGejZ4Y1QwMTQ9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg==

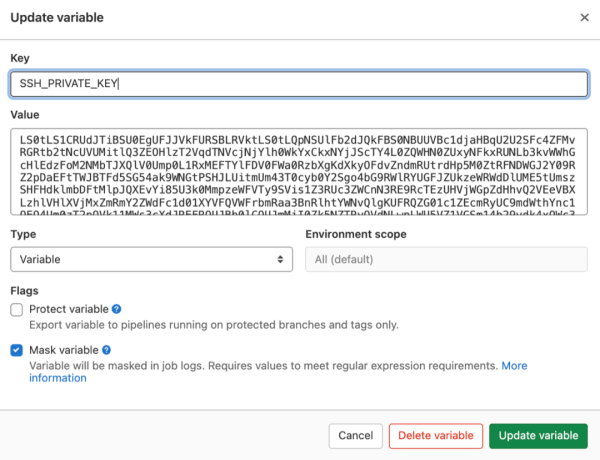

•将输出的Base64编码作为SSH_PRIVATE_KEY存储在极狐GitLab CI/CD环境变量,并Mask

•修改.gitlab-ci.yml

before_script:

-'command-vssh-agent>/dev/null||(apt-getupdate-y&&apt-getinstallopenssh-client-y)'

-eval$(ssh-agent-s)

#-echo"$SSH_PRIVATE_KEY"|tr-d'\r'|ssh-add-

-echo"$SSH_PRIVATE_KEY"|base64-d|ssh-add-

-mkdir-p~/.ssh

-chmod700~/.ssh

-echo"$SSH_KNOWN_HOSTS">>~/.ssh/known_hosts

-chmod644~/.ssh/known_hosts

•运行测试,大功告成

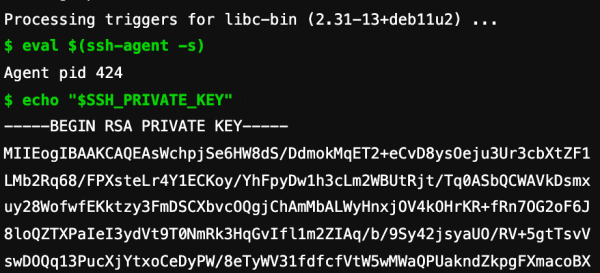

这看上去是个不错的方案,但真的保证了SSH_PRIVATE_KEY安全么?我们本着Geek(作死)精神,测试一下:

•修改.gitlab-ci.yml,通过各种方式看看能不能打印出SSH_PRIVATE_KEY

before_script:

-'command-vssh-agent>/dev/null||(apt-getupdate-y&&apt-getinstallopenssh-client-y)'

-eval$(ssh-agent-s)

#---testbegin---

-echo"$SSH_PRIVATE_KEY"

-echo"$SSH_PRIVATE_KEY">>output.txt

-catoutput.txt

-echo"$SSH_PRIVATE_KEY"|base64-d

#---testend---

-echo"$SSH_PRIVATE_KEY"|base64-d|ssh-add-

-mkdir-p~/.ssh

-chmod700~/.ssh

-echo"$SSH_KNOWN_HOSTS">>~/.ssh/known_hosts

-chmod644~/.ssh/known_hosts

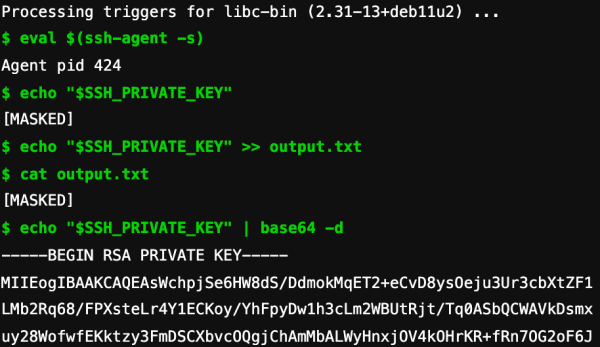

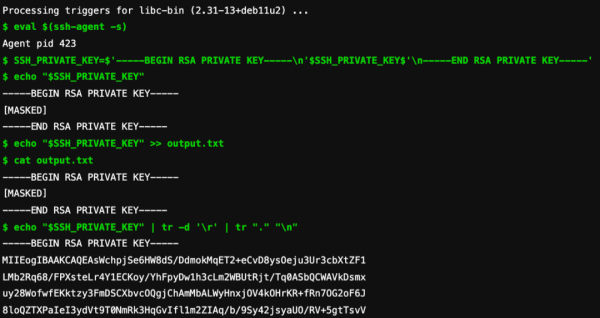

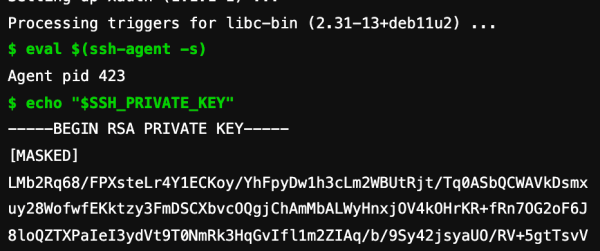

•运行测试

直接输出SSH_PRIVATE_KEY是被Mask了,但执行echo "$SSH_PRIVATE_KEY" | base64 -d,居然把SSH_PRIVATE_KEY打印了出来,所以这个方法还是存在一定的问题。

方案尝试二:逐行存储

SSH Keys头部和尾部的-----BEGIN RSA PRIVATE KEY-----、-----END RSA PRIVATE KEY-----不能Mask,但里面的内容,每一行可以单独作为一个环境变量存储并Mask,使用的时候再进行拼接,看看操作步骤:

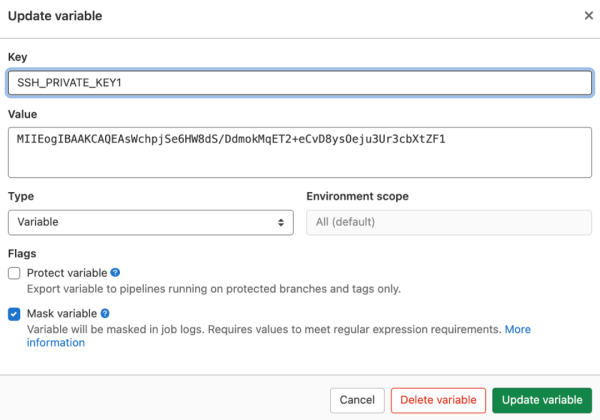

•将SSH_PRIVATE_KEY每一行拆分成一个变量,进行存储,有多少行就要存多少变量,为了偷懒,此处只列了3行,实际上我这个SSH_PRIVATE_KEY除去头尾,有26行……

•修改.gitlab-ci.yml,并加入一些测试

before_script:

-'command-vssh-agent>/dev/null||(apt-getupdate-y&&apt-getinstallopenssh-client-y)'

-eval$(ssh-agent-s)

#拼接SSH_PRIVATE_KEY

-|

SSH_PRIVATE_KEY=$'-----BEGINRSAPRIVATEKEY-----\n'

SSH_PRIVATE_KEY=$SSH_PRIVATE_KEY$SSH_PRIVATE_KEY1$'\n'

SSH_PRIVATE_KEY=$SSH_PRIVATE_KEY$SSH_PRIVATE_KEY2$'\n'

SSH_PRIVATE_KEY=$SSH_PRIVATE_KEY$SSH_PRIVATE_KEY3$'\n'

SSH_PRIVATE_KEY=$SSH_PRIVATE_KEY$'-----ENDRSAPRIVATEKEY-----'

#---testbegin---

-echo"$SSH_PRIVATE_KEY"

-echo"$SSH_PRIVATE_KEY">>output.txt

-catoutput.txt

#---testend---

-echo"$SSH_PRIVATE_KEY"|tr-d'\r'|ssh-add-

-mkdir-p~/.ssh

-chmod700~/.ssh

-echo"$SSH_KNOWN_HOSTS">>~/.ssh/known_hosts

-chmod644~/.ssh/known_hosts

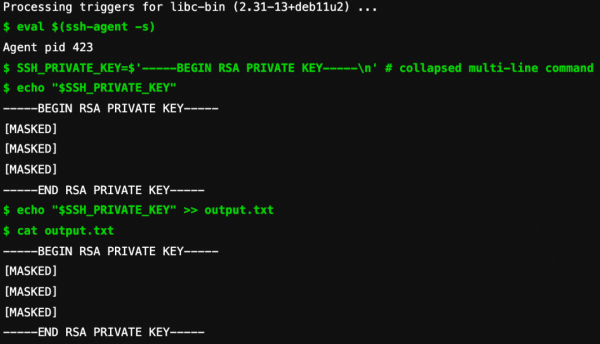

•运行测试

由此可见,这个方案行是行,但实际操作起来要存26个变量然后还要拼起来,实在是太土了,能不能减少行数,存一行呢。

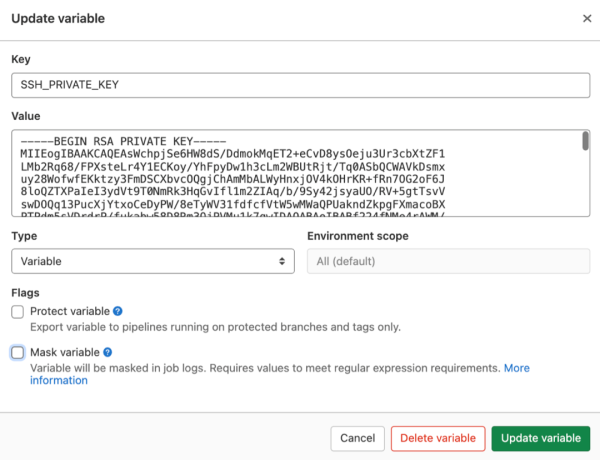

方案尝试三:合并存储

Mask不支持空格,只支持@:.~,那我们尝试把SSH_PRIVATE_KEY除了头尾的部分合并成一行,把换行符替换成支持的符号,如.,然后再与头尾进行拼接。操作步骤如下:

•合并SSH_PRIVATE_KEY

#输入示例

echo"-----BEGINRSAPRIVATEKEY-----

MIIEogIBAAKCAQEAsWchpjSe6HW8dS/DdmokMqET2+eCvD8ysOeju3Ur3cbXtZF1

*****

pbPfj6i+faMGc1wbP+Svh8P5bcWTJZvZcP87D/HRmSFz6xcT014=

-----ENDRSAPRIVATEKEY-----"|tr-d'\r'|tr"\n""."

#输出示例

-----BEGINRSAPRIVATEKEY-----.MIIEogIBAAKCAQEAsWchpjSe6HW8dS/DdmokMqET2+eCvD8ysOeju3Ur3cbXtZF1.LMb2Rq68/FPXsteLr4Y1ECKoy/YhFpyDw1h3cLm2WBUtRjt/Tq0ASbQCWAVkDsmx.uy28WofwfEKktzy3FmDSCXbvcOQgjChAmMbALWyH****=.-----ENDRSAPRIVATEKEY-----.

•将除头尾部分存入环境变量并Mask

•修改.gitlab-ci.yml

before_script:

-'command-vssh-agent>/dev/null||(apt-getupdate-y&&apt-getinstallopenssh-client-y)'

-eval$(ssh-agent-s)

#拼接SSH_PRIVATE_KEY

-SSH_PRIVATE_KEY=$'-----BEGINRSAPRIVATEKEY-----\n'$SSH_PRIVATE_KEY$'\n-----ENDRSAPRIVATEKEY-----'

#---testbegin---

-echo"$SSH_PRIVATE_KEY"

-echo"$SSH_PRIVATE_KEY">>output.txt

-catoutput.txt

-echo"$SSH_PRIVATE_KEY"|tr-d'\r'|tr".""\n"

#---testend---

-echo"$SSH_PRIVATE_KEY"|tr-d'\r'|tr".""\n"|ssh-add-

-mkdir-p~/.ssh

-chmod700~/.ssh

-echo"$SSH_KNOWN_HOSTS">>~/.ssh/known_hosts

-chmod644~/.ssh/known_hosts

•运行测试

和“编码存储”的方案一样,跑的通,但依旧可以通过对应的方式,打印出SSH_PRIVATE_KEY。

到这里,可以隐约猜到Mask变量的原理是简单做了一个是否包含字符串的判断。如果与环境变量的值匹配就显示[MASKED],如果不匹配就直接将变量显示出来。这也是为什么目前只允许值是单行且没有太多特殊符号的环境变量才可以MASK的原因。

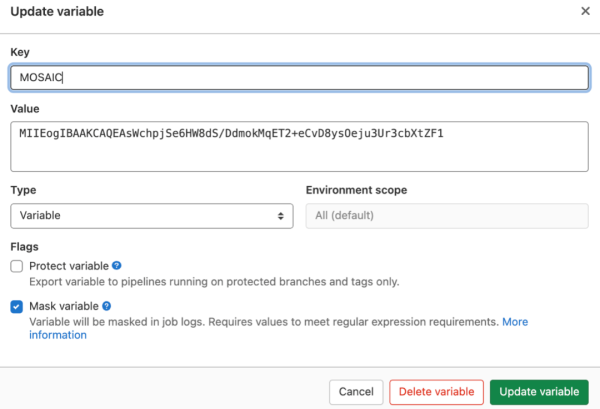

方案尝试四:打马赛克

为了验证上一步留下来的猜想,我设计了一个实验:恢复环境变量中的SSH_PRIVATE_KEY为原始内容,并且不做Mask,当然也无法Mask。

新建一个环境变量,值为SSH_PRIVATE_KEY的一部分内容,这里设置的是SSH_PRIVATE_KEY内容的第一行,然后设置为Mask。

恢复.gitlab-ci.yml文件,需要注意的是这里面没有任何关于MOSAIC环境变量的使用。

before_script:

-'command-vssh-agent>/dev/null||(apt-getupdate-y&&apt-getinstallopenssh-client-y)'

-eval$(ssh-agent-s)

-echo"$SSH_PRIVATE_KEY"

-echo"$SSH_PRIVATE_KEY"|tr-d'\r'|ssh-add-

-mkdir-p~/.ssh

-chmod700~/.ssh

-echo"$SSH_KNOWN_HOSTS">>~/.ssh/known_hosts

-chmod644~/.ssh/known_hosts

接下来,运行测试。

正如猜想一样,即便没有使用MOSAIC环境变量,但它依然作为判断是否包含字符串而被执行了。

利用这个特性,我们可以通过设置几个马赛克变量,给SSH_PRIVATE_KEY的部分内容打码,就可以一定程度上防止SSH_PRIVATE_KEY的泄露。

综上,我们可以得出结论:作为一般场景下使用,上面的四种方式任意选一个都可以实现基本的安全防护,正所谓防君子不防小人。如果要进一步提高安全性,还是如官方所说,上专业的密钥管理工具,如Vault,或者期待下极狐GitLab在管理密钥这块功能的完善。

免责声明:本文仅代表作者个人观点,与中创网无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。